Una máquina sparring metasploitable es una máquina basada en Ubuntu Linux, configurada intencionalmente con fallos de seguridad y puertos abiertos y así tener un entorno seguro en el que practicar técnicas de hacking.

Normalmente usaremos una máquina Kali Linux o una Parrot Linux como máquinas atacantes. El sitio de descarga es:

https://sourceforge.net/projects/metasploitable/files/latest/download

Metasploit es una máquina ideal por ejemplo, para ejercitarse con el Nmap, herramienta pre-hacking que hay que saberse como el Padrenuestro.

Una vez descargado el archivo que contiene la máquina metasploitable en su versión 2, que es la actual a 2/2022, nos crearemos una carpeta llamada METASPLOITABLE en el mismo lugar donde tengamos el resto de las máquinas de nuestro laboratorio.

metasploitable-linux-2.0.0.zip

Después entramos en el VMware y la abrimos y ya queda incorporada a nuestro laboratorio de máquinas.

Arrancamos la máquina Metasploitable 2.0 y editamos los siguientes archivos para configurar la red:

sudo nano /etc/network/interfaces

este archivo debe contener las siguientes líneas:

iface eth0 inet static

address 10.1.4.181

netmask 255.255.255.0

network 10.1.4.0

broadcast 10.1.4.255

gateway 10.1.4.1

Para el DNS:

sudo nano /etc/resolv.conf

debe contener la línea:

nameserver 172.16.2.2

finalmente ejecutar:

sudo ifdown eth0

sudo ifup eth0

esto desactiva y activa el adaptador de red. Si se ve un error, no importa, ha funcionado bien.

El usuario/clave para metasploitable 2.0 es msfadmin/msfadmin

NOTA IMPORTANTE-> las direcciones IP que hay que poner en el fichero de configuración son las de nuestra red. No poner las que figuran mas arriba que sólo son válidas para una red de prueba que monté. Hay que conocer nuestra red, la que genera nuestro router para poder definir las IP’s con las que configurar nuestro linux metasploitable 2.0. Y una cosa mas, esos datos no se os ocurra divulgarlos porque es como dejar las llaves de vuestro coche en la calle a la vista de todo el mundo. Para el ejercicio que vamos a a hacer y que se explica en el vídeo, no hay que tocar esos archivos, porque vamos a dejar las máquinas en modo NAT con DHCP. Simplemente tomaremos nota de las direcciones IP.

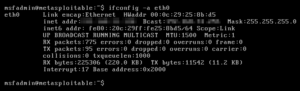

Conviene apuntar la dirección IP de la máquina metasploitable así como la dirección MAC. Para ello ejecutamos el comando:

ifconfig -a eth0

identificamos la ip en inet addr y la mac en Hwaddr.

Ahora arrancamos nuestra máquina de ataque PARROT manteniendo abierta la metasploitable y ejecutamos un ping para ver que hay comunicación.

ping

Y si el ping tiene éxito, podemos ya hacer un escaneo con Nmap, que encontrará múltiples vulnerabilidades.

sudo nmap -v -sS -A

Y efectivamente hay conexión entre la máquina atacante y la sparring, porque el Nmap descubre un montón de vulnerabilidades.

Recordar que para hacer este ejercicio teníamos todas las máquinas en NAT con DHCP