Introducción

Como he dicho otras veces, en estos temas si hay algo que sobra es información en internet. Si hay tanta sobreinformación, ¿Cuál es el valor añadido de este post?. Pues hacer válido ese dicho de «dímelo en cristiano». Pues eso es justo lo que voy a hacer. El lector de este post, aunque no tenga conocimientos muy profundos de informática, debe de ser capaz de poner en marcha este sistema de navegación segura..

Porque de eso es de lo que se trata, de poner en marcha un sistema de navegación segura por internet. Porque no hay que olvidar que cuando navegamos por internet vamos dejando rastro de toda nuestra identidad.

Cuando hablamos de navegación segura, hablamos del navegador Tor.

Cuando navegamos por la red Tor, lo hacemos de forma completamente anónima y descentralizada.

El objetivo del enrutamiento Tor es tener una forma de usar Internet con la mayor privacidad posible, la idea es enrutar el tráfico a través de múltiples servidores y cifrarlo en cada paso del camino. Esta sigue siendo una explicación simple de cómo funciona Tor. Desde su inicio en la década de 1990, el enrutamiento Tor se concibió para establecerse en una red descentralizada.

La red debía ser operada por entidades diversas, y el software debía ser gratuito y abierto para maximizar la transparencia. Es por eso que en octubre de 2002, cuando se implementó inicialmente la red Tor, su código se publicó bajo una licencia de software libre y abierta.

Bien, pues ya tenemos claro que debemos usar un navegador Tor. Los navegadores Tor se pueden usar en windows, linux, mac y android simplemente entramos en la web:

https://www.torproject.org/es/download/

Y lo descargamos e instalamos en nuestro sistema como cualquier otro navegador. Hay que tener en cuenta que Tor hace que la navegación sea mas lenta, ya que la red a través de la que vamos enmascarando nuestros datos, no es otra cosa que equipos de particulares y organizaciones que voluntariamente prestan sus sistemas pare este propósito.

Pero, ¿es suficiente con usar Tor para garantizar que los sicarios del nuevo orden mundial no meten sus narices en nuestro ordenador?. Pues yo creo que no, hay que darle un plus de seguridad, y eso es lo que nos va a proporcionar el sistema Whonix:

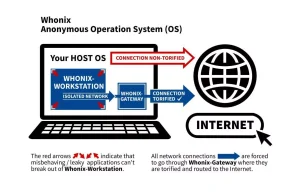

Whonix es una distribución de Linux basada en Debian para garantizar dentro de lo posible la privacidad y el anonimato. Recordad que en temas de ciberseguridad, la privacidad y el anonimato no lo es todo, pero es una pata muy importante desde el punto de vista del usuario. Veamos como funciona Whonix. Todavía no hemos empezado con la parte práctica. Esto es un poco de introducción de teórica, mas que nada para saber de qué estamos hablando.

Whonix está distribuido como dos imágenes de máquinas virtuales: una pasarela y una estación de trabajo. Estas imágenes están instaladas en el sistema operativo anfitrión. Cada imagen virtual contiene un GNU/Linux modificado basado en Debian. Las actualizaciones están distribuidas vía Tor utilizando el sistema de paquetería apt-get de Debian.

Los motores de virtualización soportados son VirtualBox, Qubes-OS y Linux KVM.

En el inicio cada máquina virtual comprueba que todo el software está al día, y que la fecha y hora esté correctamente configurada.

La máquina virtual que funciona como pasarela es la responsable de ejecutar Tor, y tiene dos interfaces virtuales de red. Una de ellas está conectada a internet via NAT en la VM, y es usada para comunicarse con la red Tor. La otra está conectada en una LAN virtual que corre solamente bajo el anfitrión.

Bueno, pues tras esta breve explicación, podéis ver que si yo temo ser descubierto cuando navego por internet, como por ejemplo cuando navegue por la deep web para ver porno y comprar armas y drogas, pues nada mas simple que entrar en mi sistema Whonix y usar el sistema Tor hardenizado que tiene.

Aún así es posible que los del tricornio estén a la escucha, pero ya hemos puesto el listón bastante alto. Existen alternativas como por ejemplo usar el sistema Qubes OS:

https://es.wikipedia.org/wiki/Qubes_OS

Es un siguiente paso muy efectivo, pero de mucha mayor complejidad. Ese sistema aconseja un portátil potente dedicado aunque no es imprescindible. Mas adelante haré un vídeo sobre el asunto.

Instalación

Bien, pues vayamos a lo práctico. Vamos a instalar en nuestro laboratorio el sistema Whonix y lo configuraremos para navegar de forma segura. Posteriormente os enseñaré como acceder a la deep web a través de la red Tor.

He cambiado el dispositivo para alojar el laboratorio de ese armatoste disco mecánico por este:

Se puede comprar en:

Es pequeño, portátil, ssd y con 1 TB de capacidad, suficiente para tener un pedazo de laboratorio. Si se os queda corto, lo hay de 2TB.

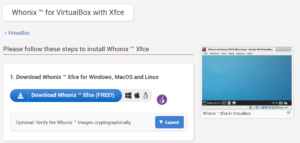

Pues lo primero que hay que hacer es ir a la página de Whonix y descargarnos el ISO de la distribución.

Esta ISO funciona en Oracle VirtualBox no en VMware, que es el software de virtualización que yo suelo usar. Si no tenéis ya instalado VirtualBox se instala en vuestra máquina Windows como una aplicación mas que se descarga completamente gratis de:

https://www.virtualbox.org/

Una vez instalado VirtualBox, si no lo teníais ya:

Entramos en:

https://www.whonix.org/wiki/VirtualBox#Landing

seleccionamos

https://www.whonix.org/wiki/VirtualBox/XFCE

Pulsamos descargar y esperamos a que se complete la descarga.

Una vez descargado copiamos el archivo a nuestro laboratorio:

Donde previamente habremos creado una carpeta llamada Whonix, lugar donde copiaremos el fichero descargado:

Whonix-XFCE-16.0.5.3.ova

Una vez allí le daremos doble click al fichero:

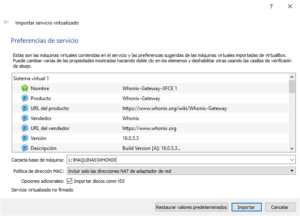

Cuando salga esta ventana solo cambiaremos la «carpeta base de la máquina» a la que nos hemos creado previamente en nuestro laboratorio. Todo lo demás se deja exactamente igual, sin tocar.

Una vez hecho esto, pulsamos «importar» y esperamos a que acabe el proceso. La importación puede durar bastante, incluso media hora.

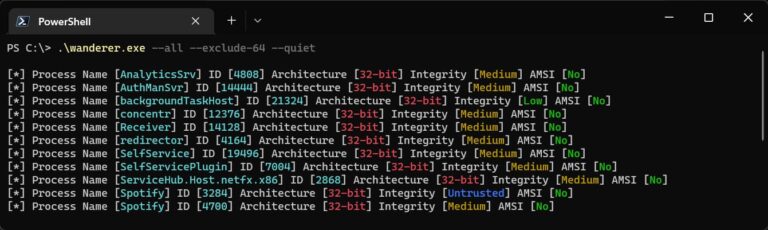

Una vez terminado el proceso de importación, si arrancamos virtual box. veremos que nos ha generado dos máquinas:

Una es la máquina Gateway, y otra la Workstation. En primer lugar arrancaremos la máquina Gateway que es la pasarela que nos va a dar salida a internet a Workstation a través de la red Tor.

Lo primero que tenemos que hacer en la máquina Gateway es cambiar la disposición del teclado a Spain (win). Para ello:

Applications→Settings→Keyboard→Layout→disable "use system defaults"→add your layout at the bottom→remove the old layout→close

Después hay que ejecutar la configuración de red de la máquina Gateway. Este realmente es el valor añadido de esta máquina, y se hace automáticamente. Si no saltara el proceso automático, pulsamos el botón «aplicaciones» de la esquina superior izquierda:

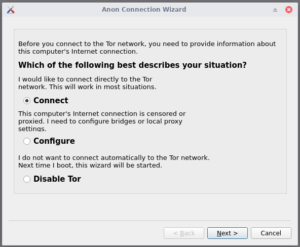

Y ejecutamos «Anon Connection Wizard». Sale la siguiente ventana:

Dejamos la primera opción por defecto «Connect» y pulsamos «next» hasta que empiece el proceso de configuración de la red Tor anonimizada. Esto puede durar unos minutos. Tras ellos seguramente saldrá un mensaje donde se nos recuerda que hay que actualizar el sistema.

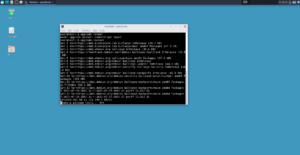

Procederemos a la actualización del sistema, abriendo una terminal y tecleando:

upgrade-nonroot

Ver en cualquier caso el apéndice de instrucciones por línea de comando en este mismo post. Es de gran utilidad.

Dejamos la máquina Gateway arrancada y ahora arrancamos la máquina workstation. Cuando operemos normalmente, se arrancará primero la máquina Gateway y luego la workstation. En la máquina Gateway no habrá nada que hacer, simplemente dejarla arrancada. En ninguna de las máquinas hay que cambiar ninguna configuración. Ni de red, ni de memoria, ni nada.

Arrancaremos un terminal y ejecutaremos la actualización del sistema:

Con esto ya tenemos nuestro sistema Whonix en marcha, ahora todas las comunicaciones con internet se realizarán a través de la red Tor anonimizada. Podremos por ejemplo navegar por la deep web:

Para ello arrancamos el navegador Tor:

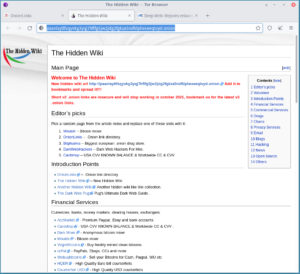

Y luego hay muchas maneras de acceder a los contenidos de la deep web a través de la red Tor, que son enlaces que acaban en .onion, yo recomendaría empezar por entrar en The Hidden Wiki:

http://paavlaytlfsqyvkg3yqj7hflfg5jw2jdg2fgkza5ruf6lplwseeqtvyd.onion/

Cuidado con donde se entra. A partir de aquí es territorio sin ley. Declino cualquier responsabilidad de lo que os pueda ocurrir.

Es muy recomendable también visitar la página de onions links de Tor. Es también una buena base de partida. Misma recomendación de antes. A partir de aquí estáis solos, o en compañía de los civilones. Por eso es muy interesante y muy recomendable hacer la navegación desde Whonix.

http://s4k4ceiapwwgcm3mkb6e4diqecpo7kvdnfr5gg7sph7jjppqkvwwqtyd.onion/

Whonix tampoco es la panacea

Si no se puede acceder a un sitio web a través de Tor, no necesariamente tiene que ver con la censura. Puede estar relacionado con la inclusión en la lista negra de todas las direcciones IP de salida de Tor por parte del servidor.

En ese caso, los métodos de derivación simples generalmente logran eludir la censura de los servidores de destino. Rara vez es necesario combinar Tor con un proxy, VPN o túnel SSH para acceder a contenido o servicios que están bloqueados.

Cuando Tor se usa con Whonix ™ en la configuración predeterminada, cualquiera que observe las propiedades de su protocolo de aplicación puede descubrir su presencia. Los observadores potenciales incluyen el proveedor de servicios de Internet (ISP), adversarios avanzados, organismos encargados de hacer cumplir la censura y otras partes interesadas.

Los puentes Tor («Tor bridge relays») son puntos de entrada alternativos a la red Tor, que actúan como sustitutos de los guardias Tor regulares en lugar de un salto adicional al viaje de 3 saltos. No todos los puentes se pueden obtener públicamente. El uso de un puente hace que sea más difícil, pero no imposible, que el ISP determine si un usuario se está conectando a Tor.

Apéndice

Instrucciones mas útiles:

GATEWAY

| Category | Commands |

|---|---|

| Change Keyboard Layout |

|

| Circumvent uwt Wrapper Use [2] |

|

| Connection Wizard (Enable/Disable Tor) |

|

| Default Username and Password [3] |

|

| Important Configuration Files / Folders |

|

| Important Logs |

|

| Nyx: Tor Command Line Monitor [4] |

nyx |

| OS Updates |

|

| Switch to Clearnet User [5] |

|

| systemcheck |

systemcheck |

| Time |

date -u

sudo date -s «17 FEB 2019 24:00:00» && sudo hwclock -w |

| Tor |

sudo service networking restart

sudo service tor restart

sudo systemctl stop tor@default

anon-info

anon-verify sudo -u debian-tor tor –verify-config |

| Virtual Consoles |

|

| VM Operations |

sudo reboot

sudo poweroff |

| Whonix ™ Version |

cat /etc/whonix_version |

WORKSTATION

| Category | Commands |

|---|---|

| Change Keyboard Layout |

|

| Circumvent uwt Wrapper Use [2] |

|

| Default Username and Password [3] |

|

| DNS Resolution Functionality Test |

|

| GnuPG (OpenPGP) |

sudo apt-key adv –fingerprint A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89

gpg –verify tor-browser-linux64-8.5_en-US.tar.xz.asc tor-browser-linux64-8.5_en-US.tar.xz |

| HexChat |

hexchat-reset |

| Important Configuration Folders and Logs |

|

| Leak Test [8] |

|

| Network Restart |

|

| OS Updates / Software Installation |

sudo apt install package-name

sudo apt -t bullseye-backports install package-name |

| systemcheck |

systemcheck |

| Time |

sudo date -s «17 FEB 2019 24:00:00» && sudo hwclock -w |

| Tor Browser | Note: Tor Browser can only be started when a graphical desktop environment (DE) such as XFCE is running (Whonix ™ XFCE). At time of writing Tor Browser cannot be run without a running DE (Whonix ™ CLI without a custom installed DE). However, graphical applications such as Tor Browser can be started from command line when a DE is running. [10]

torbrowser

~/.tb/tor-browser/Browser/start-tor-browser –debug update-torbrowser |

| Virtual Consoles |

|

| VM Operations |

sudo reboot

sudo poweroff |

| Whonix ™ Version |

cat /etc/whonix_version |