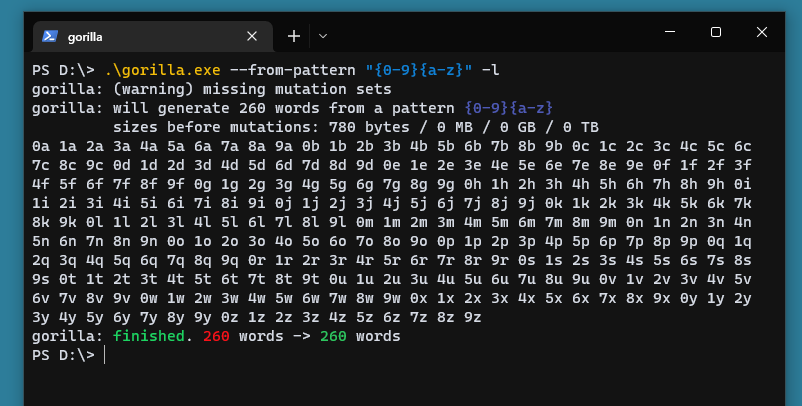

Creación de Diccionarios con Gorilla

Instalación de gorilla. Una utilidad escrita en rust para crear diccionarios de palabras con el fin de realizar ataques de fuerza bruta.

Cuadrado Mágico de Durero

Nos proponemos resolver y hallar una fórmula para generar todos los tipos de cuadrados mágicos de Durero que existan, que son infinitos. Aunque quizá no tantos si sólo tomamos números enteros positivos.

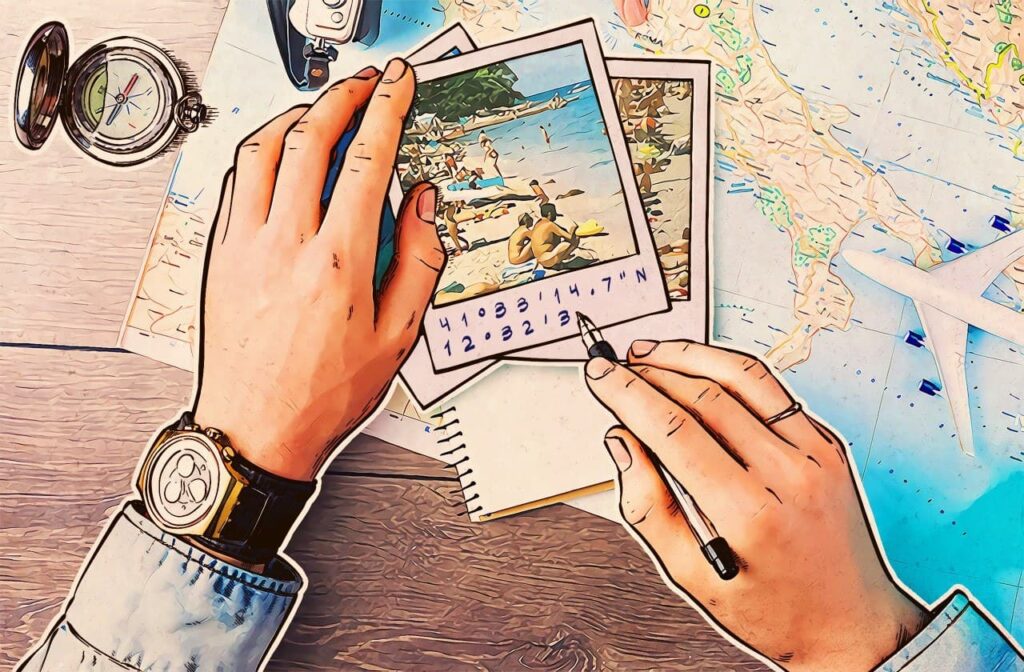

Instalación de GEO-RECON

Geo-Recon es una herramienta CLI de OSINT diseñada para acelerar la búsqueda de reputación de IP y localización geográfica.

Instalación un entorno de desarrollo PYTHON en Linux

Instalación un entorno de desarrollo PYTHON en Linux usando los IDE de Jetbrains

Instalación de entorno de desarrollo JAVA en Linux

Introducción Vamos a instalar algunos entornos de desarrollo en nuestra distribución de Linux, proyecto Antunix. La idea es seleccionar los lenguajes mas utilizados e instalar un entorno de desarrollo completo, lo que se conoce como un IDE. Para ello, vamos a utilizar en principio las versiones gratuitas de jetbrains.com JAVA Desde Firefox navegamos hacia: www.jetbrains.com […]

Mi propia distribución de Linux

Introducción Creo que a todos los interesados en la tecnología se nos ha pasado por la cabeza tener nuestra propia distribución de linux. Yo me he imaginado como podría ser, y a la hora de buscar información para hacerlo he llegado a una serie de conclusiones que os traslado.. Hacerlo desde cero requiere mucho tiempo […]

Navegación «segura» por la Deep Web

Explicación de como instalar un sistema de navegación segura por la deep web utilizando Tor Anon bajo Whonix

ExifTool

Instalación y configuración en parrot linux de la herramienta de análisis de metadatos de imágenes, exiftool

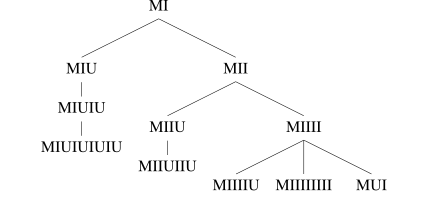

Sistema formal MIU – Teorema MU

Desarrollamos una aplicación en VBA para Access con el objeto de intentar comprobar que existe el teorema MU con una profundidad de 19 niveles y resultado negativo.

Cómo hacer un ataque de phishing usando SET

El phishing es una técnica que consiste en el envío de un correo electrónico por parte de un ciberdelincuente a un usuario simulando ser una entidad legítima (red social, banco, institución pública, etc.) con el objetivo de robarle información privada, realizarle un cargo económico o infectar el dispositivo.