Navegación «segura» por la Deep Web

Explicación de como instalar un sistema de navegación segura por la deep web utilizando Tor Anon bajo Whonix

Cómo hacer un ataque de phishing usando SET

El phishing es una técnica que consiste en el envío de un correo electrónico por parte de un ciberdelincuente a un usuario simulando ser una entidad legítima (red social, banco, institución pública, etc.) con el objetivo de robarle información privada, realizarle un cargo económico o infectar el dispositivo.

SSH Secure Shell

SSH es un protocolo de red que sirve para administrar de forma remota un servidor. El predecesor de SSH fue telnet. Telnet es a SSH lo mismo que HTTP es a HTTPS. La desventaja de Telnet es que la información no viaja cifrada y puede ser descubierta por un atacante. SSH genera canales seguros tunelizados. […]

Instalación de la máquina sparring Metasploitable

Una máquina sparring metasploitable es una máquina basada en Ubuntu Linux, configurada intencionalmente con fallos de seguridad y puertos abiertos y así tener un entorno seguro en el que practicar técnicas de hacking. Normalmente usaremos una máquina Kali Linux o una Parrot Linux como máquinas atacantes. El sitio de descarga es: https://sourceforge.net/projects/metasploitable/files/latest/download Metasploit es una […]

Instalación de una máquina sparring Linux Mint

En este vídeo describimos paso a paso como instalar una máquina sparring Linux Mint. Es un ítem mas en la construcción de nuestro laboratorio de seguridad informática. Posteriormente, en otros post, utilizaremos una máquina atacante y la sparring para por ejemplo hacer ataques de fuerza bruta contra ficheros de contraseñas usando john the ripper y […]

Instalación de una máquina Kali Linux

Esta es una etapa mas en la configuración de nuestro laboratorio de hacking. En el vídeo de mas abajo, explicamos como se instala una máquina kali linux, como se configura lo mas importante y como se actualiza. La máquina kali junto con la parrot serán las dos máquinas principales de ataque de nuestro laboratorio de […]

Instalación de una máquina Parrot Linux

Máquina Parrot Linux Esta sería la primera parte de cómo se construye un laboratorio para hacking. Al menos, cómo lo hago yo que soy un principiante. Esto irá variando con el tiempo naturalmente. De momento, la idea que yo tengo es hacer un doble laboratorio: Portátil Disco mecánico externo El disco externo es el que […]

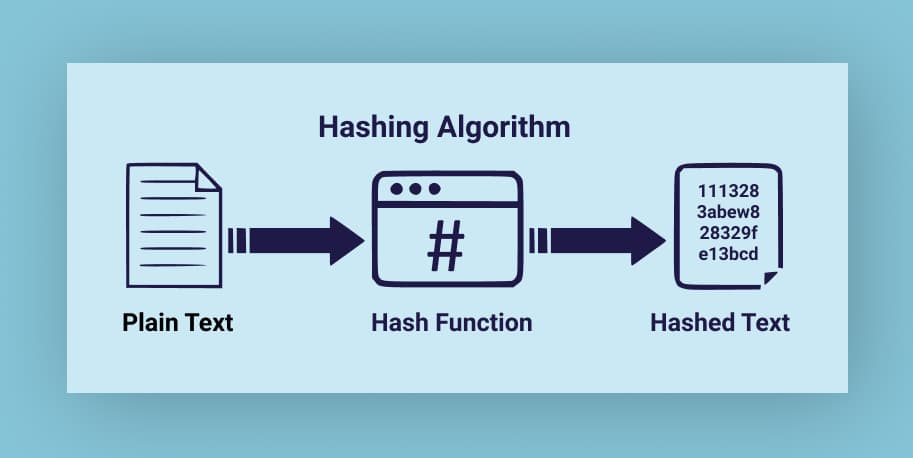

Calculadora de Hash en Python

Criptografía de Hash Si recordáis el post donde hablábamos del uso simple de John the Ripper, las contraseñas en un ordenador no se guardan en texto plano. Esto sería del género tonto. Se guardan encriptadas. Pues bien, vamos a enlazar esto que vimos con el post donde aprendimos a crear un entorno de desarrollo Python […]

CRACKING DE CONTRASEÑAS CON JOHN THE RIPPER

CONTRASEÑAS Para el cracking de contraseñas se utilizan máquinas especiales, muy potentes que tienen varios procesadores y tarjetas gráficas trabajando en paralelo, con mucha memoria RAM. Estas máquinas son herramientas muy usadas en auditoría de seguridad, para saber la seguridad de las contraseñas del cliente. En la empresa auditada se suele suministrar información adicional al […]